网络基础(九)网络安全

网络安全

概述

随着计算机网络的发展,网络中的安全问题越来越重要。

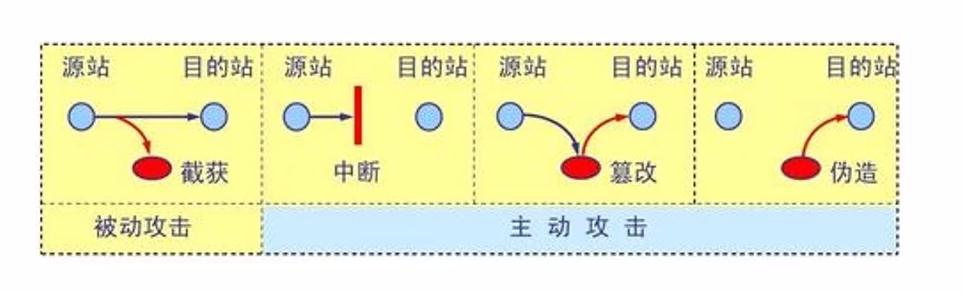

计算机网络的通信面临两类威胁,被动攻击 和 主动攻击。

被动攻击是对传输的数据进行获取解析,而不影响到原始的传输。

主动攻击是对原有网络传输造成影响,修改了原有的传输的值甚至直接造成原有传输无法进行。

- 截获 窃听通信内容

- 中断 对网络通信造成中断

- 篡改 修改了网络传输内容

- 伪造 伪造其他发送方的传输内容

ARP欺骗

ARP欺骗(ARP spoofing),又称为ARP毒化,ARP病毒,ARP攻击。

当在一个网络内发送一个网络请求,发送方只知道目标方的IP地址,但是不知道目标的mac地址,那么会首先发送一个ARP协议的广播请求,目标mac是全f的请求,向同一个网段内的设备询问对应的IP的mac地址。

而ARP欺骗所造成的效果是让发出的ARP请求返回的mac地址错误。

ARP欺骗的步骤

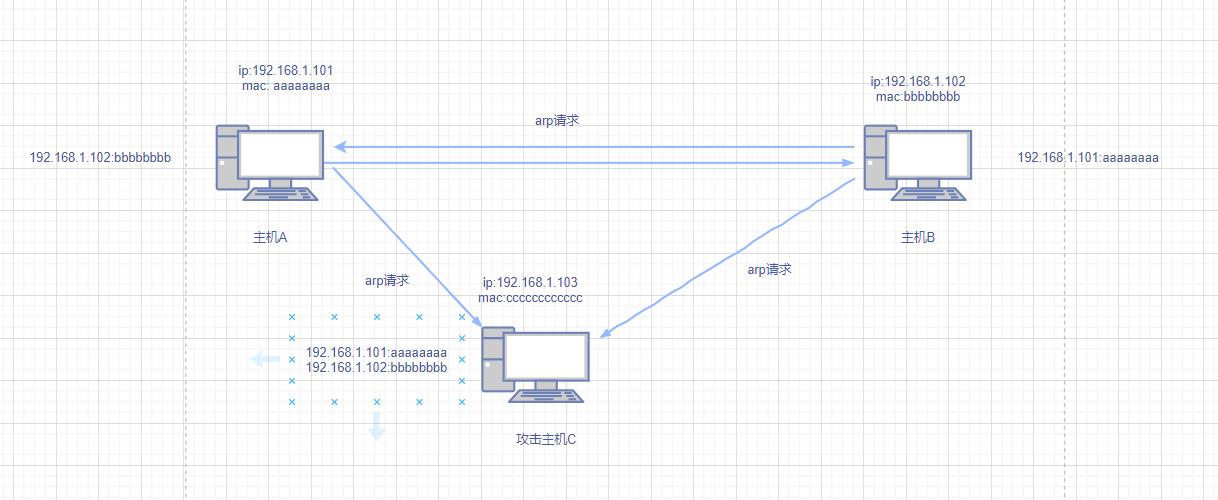

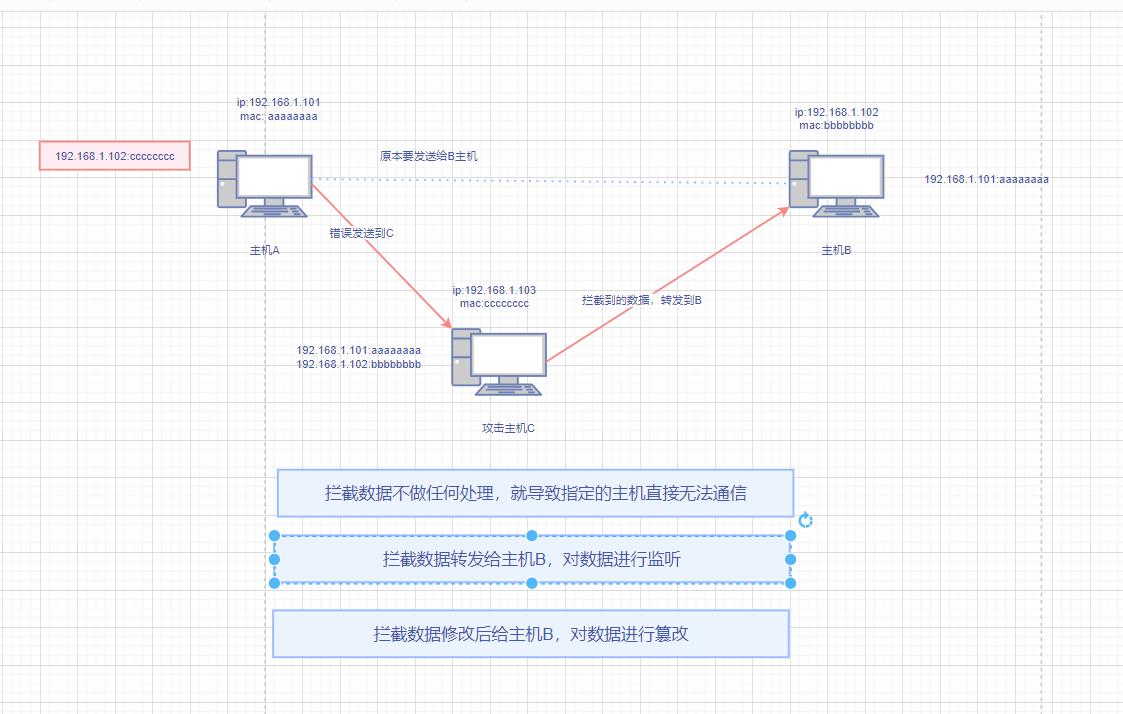

假设有3台主机 A B C 三台主机。

- 当A 和B 发送过ARP请求后,A 知道了B的mac地址,B知道了A的mac地址。 C知道了A 和B的mac地址。

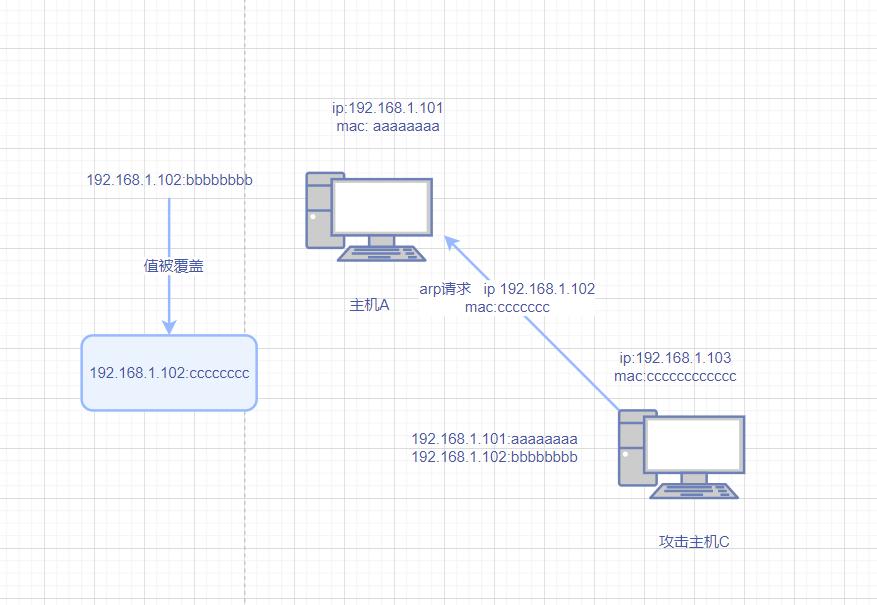

攻击主机冒充B向A主机发送一个ARP请求,告诉A主机,我是 192.168.1.102(B主机),我的mac是cccccccc,主机A收到此ARP请求后,主机A原来的记录将被错误的覆盖。

- 主机A 要向B(192.168.1.102)发送数据的时候,自身记录的mac是 cccccccc ,也就是C的mac地址,数据会被错误的发送给C。

主机A 要向主机B发送数据,发送的头部信息为 192.168.1.102 mac:cccccccc 真实发送地址会发送到主机C上。

主机C 不对数据处理,既导致主机B收不到数据。

主机C对数据进行篡改,主机B将收到篡改的数据。

主机C对数据进行转发给B,主机B将能够收到数据,但是数据内容已经被C监听。

ARP欺骗防护

为了防止ARP欺骗,可以采用一些措施来避免此问题。

静态ARP

通过配置静态的ip 地址和mac地址的绑定。

DHCP Snooping

DHCP Snooping是 DHCP 的一种安全特性,DHCP保留了各主机的mac地址,在伪造数据包的时候能够被侦测到。

Dos攻击,DDOS攻击

Dos攻击 (拒绝服务攻击,Denial-of-Service attack)

其目的是使计算机或网络无法提供正常的服务。最常见的DoS攻击有计算机网络宽带攻击和连通性攻击。

DDos 攻击(分布式拒绝服务攻击,Distributed Denial-of-Service attack)

单台主机对目标服务的攻击能力是有限的,不能达到攻击的目的,而黑客通过病毒程序控制大量的主机向目标的电脑发动DDoc攻击,导致目标服务无法承载大量的请求,以至于服务瘫痪的目的。

Dos 攻击主要分为2种类型。

- 带宽消耗型: UDP 洪水攻击,ICMP洪水攻击

- 资源消耗型:SYN 洪水攻击,LAND攻击

UDP洪水攻击

udp是无状态的,所以可以一直向udp端口发送超大数据包,已达到消耗带宽的目的。

SYN 洪水攻击

SYN洪水攻击主要利用的TCP建立连接到的时候的三次握手,并结合IP地址欺骗实现的。

攻击者向目的主机发送一个不存在的私有地址的TCP连接请求,目标主机接收到SYN请求后,发送一个ACK响应,因为地址不存在,所以不能收到第三次握手,目标主机都一直处于等待的状态。造成资源的消耗。

Linux 操作系统中的 SYN cookie 模块能显著的延缓 SYN 洪水攻击造成的网络资源缺失现象。

PING 洪水攻击

攻击者通过 ping 发送的 ICMP 的 echo 请求消息也是常见的 DoS 攻击方式之一,其原理是强制让系统消耗大多数时间进行无用的应答,降低系统网络质量。

- 将ping包的源地址伪装成受害者的地址并向整个主机所在的网络广播 echo 请求,这样的请求消息能够造成很多的响应发送的受害者机器;

- 通过互联网在受害者机器安装木马程序并在某时刻向某主机发送大量 echo请求;

- 攻击者发送更多简单的ping泛洪来淹没数据连接。

LNAG 攻击

LAND攻击(局域网拒绝服务攻击,Local Area Network Denial attack)

通过持续的发送相同的源地址和目标地址的欺骗数据包,使目标主机试图与自己建立连接,消耗系统资源直至崩溃。主要是通过让主机自己和自己建立连接,此种漏洞大部分操作系统已经被修复。

CC 攻击(Distributed HTTP flood,分布式 HTTP 洪水攻击)

CC 攻击是 DDoS 攻击的一种类型,使用代理服务器向受害服务器发送大量貌似合法的请求(通常使用 HTTP GET)。CC(Challenge Collapsar,挑战黑洞)根据其工具命名,攻击者创造性地使用代理机制,利用众多广泛可用的免费代理服务器发动 DDoS 攻击。许多免费代理服务器支持匿名模式,这使追踪变得非常困难。

DoS,DDos攻击防护

防御的方式通常为:入侵检测,流量过滤和多重验证。

防火墙限制

防火墙可以设置规则,只允许特定的端口和协议或ip过滤。

防火墙可以拦截来源和目标地址的数据包,防止LANG攻击。

防火墙可以配置指定ip进行访问控制。

交换机,路由器限制

交换机和路由器有一定的速度限制和访问控制限制。

黑洞引导

将所有的受攻击的计算机的通信全部发送到一个黑洞(空接口或不存在的计算机地址)或者有足够的能力处理洪流的网络设备商,避免指定网络受到影响。

流量清洗

当流量被送到 DDoS 防护清洗中心时,通过采用抗 DDoS 软件处理,将正常流量和恶意流量区分开。正常的流量则回注回客户网站。这样一来可站点能够保持正常的运作,处理真实用户访问网站带来的合法流量。

DNS劫持

DNS劫持,又称为域名劫持。

攻击者篡改了某个域名的解析结果,使得改域名的IP地址指向了另一个IP。导致对应的网址的访问被劫持到另一个假冒的网址或,从而达到非法窃取用户信息或者破坏正常网络服务的目的。

DNS劫持类型

篡改解析请求

攻击者执行中间人(MiTM)攻击以拦截用户和DNS服务器之间的通信并提供不同的目标IP地址,从而将用户重定向到恶意站点。

破解DNS服务器

在流氓DNS服务器攻击中,攻击者可以破解DNS服务器,并更改DNS记录以将DNS请求重定向到恶意站点。

本地DNS劫持

攻击者在用户系统上植入恶意软件并修改本地DNS设置,因此用户的系统现在使用由攻击者控制的DNS服务器。攻击者控制的DNS服务器将网站域请求转换为恶意站点的IP地址,从而将用户重定向到恶意站点。

路由器DNS劫持

攻击者利用路由器中存在的固件漏洞来覆盖DNS设置,而影响连接到该路由从器的所有用户。攻击者还可以通过利用路由器的默认密码来接管路由器。

DNS 劫持的防护

- 配置权威的DNS服务器

- 安装防护软件